W czasie, gdy cyberataki stają się coraz bardziej wyrafinowane, ochrona systemów informatycznych staje się priorytetem dla organizacji. W tym kontekście SIEM – Security Information and Event Management – jawi się jako kluczowe rozwiązanie, integrujące masowy zbiór danych, dogłębną analizę oraz szybkie reagowanie na incydenty. Ta technologia, łącząca zarządzanie informacjami o bezpieczeństwie oraz nadzór nad zdarzeniami w czasie rzeczywistym, wykracza poza tradycyjne metody, oferując proaktywną i ukierunkowaną obronę. Głównym wyzwaniem jest jej zdolność do przekształcenia ogromnej ilości logów w istotne i użyteczne informacje, co pozwala zespołom ds. bezpieczeństwa skutecznie zapobiegać i przeciwdziałać cyberzagrożeniom.

Rynek SIEM osiąga obecnie wartość kilku miliardów dolarów, napędzany rosnącym zapotrzebowaniem firm dbających o wzmocnienie bezpieczeństwa informatycznego. Liderzy tacy jak Splunk, IBM QRadar czy Microsoft Sentinel dominują ten nieustannie innowacyjny sektor. Ich wspólnym celem jest oferowanie pełnej widoczności sieci, szybkiego wykrywania ataków oraz optymalnego zarządzania incydentami, aby uniknąć jakichkolwiek naruszeń. W tym świecie, gdzie każde dane zajmują strategiczne miejsce, SIEM okazuje się czymś znacznie więcej niż zwykłym kolektorem logów: jest prawdziwym centralnym mózgiem, sercem nowoczesnej cyberbezpieczeństwa.

- 1 Zrozumienie technologii SIEM: Podstawy i działanie dla zwiększonego bezpieczeństwa IT

- 2 Korzyści SIEM dla ochrony danych w przedsiębiorstwie

- 3 Architektura SIEM: kluczowe komponenty dla niezawodnego i skalowalnego cyberbezpieczeństwa

- 4 Praktyczne zastosowanie SIEM: przypadki i rozwiązania odpowiadające współczesnym wyzwaniom cyberbezpieczeństwa

Zrozumienie technologii SIEM: Podstawy i działanie dla zwiększonego bezpieczeństwa IT

SIEM, czyli zarządzanie informacjami i zdarzeniami bezpieczeństwa, jest rozwiązaniem łączącym dwa historycznie oddzielone podejścia. Security Information Management (SIM) zapewnia zbieranie i archiwizację dzienników aktywności na długi czas, natomiast Security Event Management (SEM) analizuje dane w czasie rzeczywistym, aby wykryć anomalie lub potencjalne incydenty. Ta podwójna funkcja nadaje SIEM unikalną zdolność do reagowania na bieżące potrzeby, jednocześnie gwarantując pełną śledzalność dla dogłębnych analiz.

Jego działanie opiera się na kilku kluczowych etapach:

- Zbieranie danych: SIEM agreguje i centralizuje strumienie pochodzące z różnych źródeł – serwerów, aplikacji, urządzeń sieciowych, systemów wykrywania – tworząc jedno źródło prawdy.

- Normalizacja: Przekształca heterogeniczne dane w ustandaryzowany format, umożliwiając ich wspólną analizę pomimo różnorodności źródeł.

- Agregacja: Grupuje podobne zdarzenia, by ograniczyć szum i skupić uwagę na istotnych incydentach.

- Korelacja: Silnik analityczny krzyżuje zdarzenia, aby identyfikować podejrzane wzorce według zdefiniowanych lub adaptacyjnych reguł, ujawniając ataki często niewidoczne dla ludzkiego oka.

- Generowanie alertów: Wykryte incydenty wywołują kwalifikowane powiadomienia kierowane do analityków, wraz z kontekstem niezbędnym do szybkiej i adekwatnej interwencji.

Na przykład niecodzienna seria nietypowych połączeń, po której następuje modyfikacja krytycznych plików, może wskazywać na włamanie. SIEM identyfikuje taki wzorzec, sygnalizuje go i ułatwia reakcję na incydenty.

| Etap | Opis | Cel |

|---|---|---|

| Zbieranie | Agregacja danych pochodzących z wielu źródeł | Utworzenie scentralizowanego repozytorium dla całościowego widoku |

| Normalizacja | Konwersja logów do ujednoliconych formatów | Umożliwienie harmonijnej i spójnej analizy |

| Agregacja | Grupowanie podobnych zdarzeń w celu ograniczenia szumu | Skoncentrowanie się na istotnych zagrożeniach |

| Korelacja | Analiza i łączenie zdarzeń według reguł | Wykrywanie złożonych wzorców ataków |

| Generowanie alertów | Powiadamianie o kwalifikowanych incydentach z kontekstem | Umożliwienie szybkiej i odpowiedniej reakcji |

Ten ciągły proces, często wspierany przez sztuczną inteligencję, sprawia, że SIEM jest niezbędny do nadzoru, monitoringu sieci oraz zarządzania incydentami w dynamicznym środowisku. Jego rozbudowane możliwości zapewniają kompleksową widoczność aktywności IT, warunek sine qua non do skutecznego przewidywania i neutralizacji zagrożeń.

Korzyści SIEM dla ochrony danych w przedsiębiorstwie

Inwestycja w rozwiązanie SIEM stanowi realny czynnik poprawy efektywności organizacji. Przede wszystkim, jego podstawową rolą jest optymalizacja wczesnego wykrywania zagrożeń w sposób proaktywny, poprzez ciągły nadzór i inteligentną analizę danych. Ten mechanizm znacznie przyspiesza reakcję, zmniejszając szanse na to, że cyberatak spowoduje nieodwracalne szkody.

Oto główne zalety SIEM:

- Pełna widoczność: Kompleksowy nadzór przepływów, od aktywności użytkowników po krytyczne urządzenia, pozwalający nie pozostawić żadnego martwego pola.

- Skrócenie czasu wykrycia i reakcji: Szybka identyfikacja incydentów umożliwiająca działanie przed rozprzestrzenianiem się zagrożenia.

- Ułatwienie zgodności regulacyjnej: Automatyczne generowanie raportów potwierdzających przestrzeganie norm takich jak RODO czy PCI-DSS.

- Inteligentna priorytetyzacja: Hierarchizacja alertów według ich ważności, aby zoptymalizować wysiłki zespołów ds. bezpieczeństwa.

- Wzrost efektywności operacyjnej: Scentralizowane środowisko wspomaga koordynację i dokumentację działań reakcyjnych na incydenty.

Na przykład duża firma z sektora bankowego wykryła i zablokowała dzięki silnikowi korelacyjnemu SIEM ukierunkowane włamanie wykorzystujące zaawansowane techniki unikania wykrycia. Wczesny alert zapobiegł masowej utracie wrażliwych danych w ciągu zaledwie kilku minut.

| Zaleta | Wpływ | Przykład praktyczny |

|---|---|---|

| Pełna widoczność | Redukcja ciemnych stref i lepsza znajomość zachowań | Stały monitoring użytkowników i urządzeń sieciowych |

| Szybka reakcja | Zmniejszenie czasu narażenia na zagrożenia | Automatyczne blokowanie ukierunkowanych ataków przed naruszeniem |

| Ułatwiona zgodność | Przestrzeganie norm prawnych i uproszczony audyt | Automatyczna generacja raportów RODO i PCI-DSS |

| Priorytetyzacja | Optymalizacja zasobów ludzkich dla krytycznych incydentów | Filtrowanie fałszywych alarmów i priorytetowe traktowanie |

| Większa efektywność | Płynna koordynacja zespołów bezpieczeństwa | Scentralizowana dokumentacja analiz powypadkowych |

Poza funkcjami tradycyjnymi, najnowsze rozwiązania SIEM integrują zaawansowane narzędzia analizy behawioralnej oraz sztucznej inteligencji. Pozwalają one na przykład wykrywać podejrzane zachowania wewnętrzne, co jest kluczowym wyzwaniem w dobie rosnącego udziału zagrożeń wewnętrznych. W ten sposób SIEM uczestniczy nie tylko w obronie zewnętrznej przeciw masowym atakom, ale również w szczegółowym monitoringu użytkowników i ich uprawnień w organizacjach.

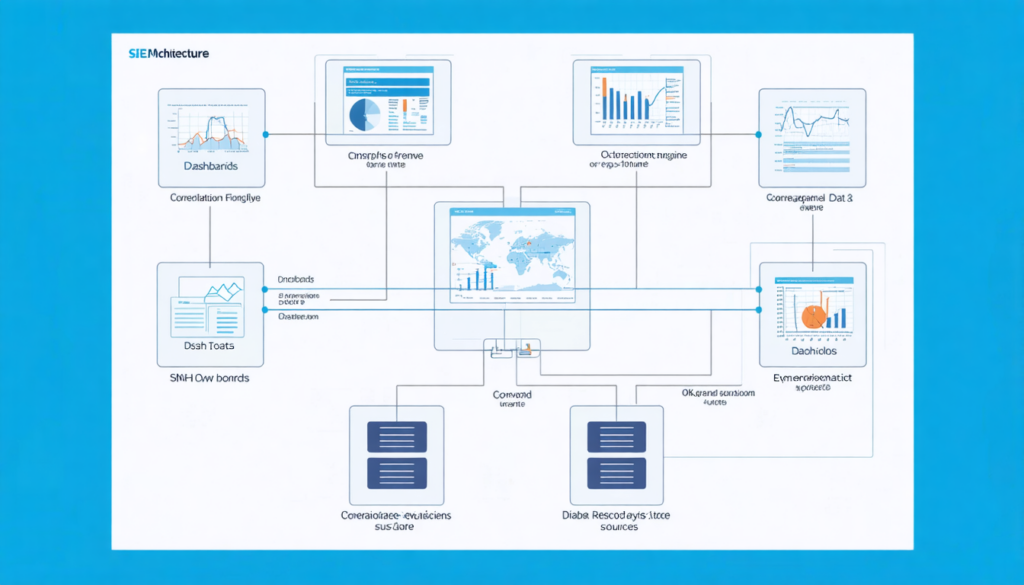

Architektura SIEM: kluczowe komponenty dla niezawodnego i skalowalnego cyberbezpieczeństwa

Solidność systemu SIEM opiera się na jakości jego architektury. Bazuje ona na kilku niezbędnych komponentach, które współpracują skoordynowanie, zapewniając optymalne bezpieczeństwo:

- Zróżnicowane źródła danych: zapory ogniowe, antywirusy, systemy wykrywania włamań, punkty końcowe (endpoints), aplikacje biznesowe i platformy chmurowe dostarczają niezwykle cennych informacji.

- Silnik korelacji: prawdziwy mózg systemu, stosujący złożone reguły i algorytmy do dogłębnej analizy zdarzeń i wykrywania zaawansowanych ataków.

- Panele i raportowanie: wizualne interfejsy pozwalające zespołom bezpieczeństwa na obserwowanie alertów, trendów oraz generowanie raportów regulacyjnych i operacyjnych.

- Automatyzacja i SI: integracja technologii uczenia maszynowego pozwala zmniejszyć ilość fałszywych alarmów, poprawić wykrywalność i zautomatyzować niektóre reakcje za pomocą mechanizmów SOAR.

- Bezpieczne przechowywanie i historia: archiwizacja logów przez długi czas w sposób bezpieczny, umożliwiająca dochodzenia forensyczne.

Solidna architektura gwarantuje nie tylko wydajność, lecz także harmonijną ewolucję w odpowiedzi na nowe zagrożenia i wymagania regulacyjne. Firmy powinny w związku z tym wybierać modularne i elastyczne rozwiązania, zdolne do integracji nowych źródeł danych oraz adaptacji do specyfiki środowisk hybrydowych i multicloud.

| Komponent | Funkcja | Wkład w cyberbezpieczeństwo |

|---|---|---|

| Źródła danych | Zbieranie heterogenicznych informacji | Kompleksowa reprezentacja aktywności |

| Silnik korelacji | Dogłębna analiza zdarzeń | Wykrywanie złożonych ataków |

| Panele i raportowanie | Wizualizacja i synteza danych | Wsparcie podejmowania decyzji i zgodności |

| Automatyzacja i SI | Optymalizacja wykryć i reakcji | Redukcja zmęczenia alarmowego |

| Bezpieczne przechowywanie | Archiwizacja logów i historii | Analizy forensyczne po atakach |

Zaangażowanie wszystkich tych elementów powoduje, że SIEM działa efektywnie nie tylko w zakresie wczesnego wykrywania zagrożeń, ale także przygotowuje grunt pod przyszłe wyzwania związane z ochroną danych i zabezpieczaniem infrastruktur.

Praktyczne zastosowanie SIEM: przypadki i rozwiązania odpowiadające współczesnym wyzwaniom cyberbezpieczeństwa

W świecie cyfrowym podlegającym ciągłym zmianom, firmy stają wobec coraz bardziej wyrafinowanych zagrożeń, takich jak zaawansowane trwałe zagrożenia (APT) czy zagrożenia wewnętrzne. SIEM działa wówczas jako kluczowe narzędzie do identyfikacji tych ryzyk i wsparcia strategii obronnej zespołów Centrum Operacyjnego Bezpieczeństwa (SOC).

Kilka praktycznych przykładów zastosowań:

- Monitorowanie zaawansowanych, trwałych ataków (APT): wykrywanie nietypowych zachowań na przestrzeni długiego czasu, często niewidocznych dla klasycznych systemów.

- Wykrywanie zagrożeń wewnętrznych: identyfikacja nietypowych dostępów lub masowych podejrzanych transferów danych wykonywanych przez złośliwych lub niedbałych pracowników.

- Ochrona środowisk chmurowych i hybrydowych: centralizacja logów pochodzących z platform takich jak AWS czy Azure w celu ujednoliconego nadzoru.

- Wsparcie operacyjne analityków SOC: filtrowanie i priorytetyzacja alertów, oferowanie pełnej historii do analizy incydentów i przygotowania ukierunkowanych działań.

Przykład z życia potwierdza skuteczność tej technologii: międzynarodowa firma dystrybucyjna wykryła dzięki SIEM tajne włamanie próbujące manipulować przy prawach dostępu użytkowników. Analiza behawioralna ujawniła anomalię i pozwoliła szybko zablokować zagrożenie, zapobiegając poważnemu naruszeniu.

| Przypadek użycia | Wyzwanie | Zyski dzięki SIEM |

|---|---|---|

| APT | Ukryte, długotrwałe zagrożenie | Analiza behawioralna wykrywająca subtelne anomalie |

| Zagrożenia wewnętrzne | Wysokie ryzyko wycieku danych | Monitorowanie dostępu i transferów wrażliwych plików |

| Środowiska chmurowe | Wzrost liczby punktów wejścia | Centralizacja logów chmurowych dla ujednoliconego obrazu |

| Wsparcie SOC | Niedobór ekspertów ds. cyberbezpieczeństwa | Priorytetyzacja alertów i skuteczne analizy forensyczne |

Różnorodność tych zastosowań podkreśla elastyczność SIEM, zdolnego dostosować się do specyfik sektora oraz technicznych złożoności nowoczesnych infrastruktur. Staje się on więc filarem globalnej strategii bezpieczeństwa IT, wspierając reakcję na incydenty poprzez ciągły, inteligentny i kontekstualny nadzór.