जब साइबर हमले अधिक से अधिक सूक्ष्म होते जा रहे हैं, सूचना प्रणाली की सुरक्षा संगठनों के लिए सर्वोच्च प्राथमिकता बन जाती है। इस संदर्भ में, SIEM – Security Information and Event Management – एक केंद्रीय समाधान के रूप में उभरता है, जो बड़े पैमाने पर डेटा संग्रह, गहन विश्लेषण और घटनाओं के प्रति त्वरित प्रतिक्रिया को एकीकृत करता है। यह तकनीक, जो सुरक्षा जानकारी प्रबंधन और रियल-टाइम ईवेंट मॉनिटरिंग को संयोजित करती है, पारंपरिक तरीकों से परे जाकर एक सक्रिय और केंद्रित रक्षा प्रदान करती है। मुख्य चुनौती इसकी क्षमता में है, जो भारी मात्रा में लॉग डेटा को प्रासंगिक और उपयोगी सूचनाओं में बदलती है, जिससे सुरक्षा टीमें साइबर खतरों को प्रभावी ढंग से रोक और मुकाबला कर सकती हैं।

SIEM का बाजार अब अरबों डॉलर में पहुँचा है, जिसमें इंटरनेट सुरक्षा को मजबूत करने की बढ़ती मांग कंपनियों द्वारा इसे तेजी से बढ़ावा दे रही है। Splunk, IBM QRadar और Microsoft Sentinel जैसे अग्रणी इस क्षेत्र में निरंतर नवाचार के साथ राज कर रहे हैं। इनका साझा उद्देश्य नेटवर्क पर पूर्ण दृश्यता प्रदान करना, हमलों का त्वरित पता लगाना और घटनाओं का उत्कृष्ट प्रबंधन करना है ताकि कोई समझौता न हो सके। जहां हर डेटा का एक रणनीतिक स्थान होता है, वहां SIEM केवल एक लॉग कलेक्टर नहीं है: यह एक केंद्रीय मस्तिष्क है, आधुनिक साइबर सुरक्षा का हृदय।

SIEM तकनीक को समझना: बेहतर सूचना सुरक्षा के लिए आधार और कार्यप्रणाली

SIEM, अर्थात् सुरक्षा सूचना और घटना प्रबंधन, एक समाधान है जो दो ऐतिहासिक रूप से पृथक दृष्टिकोणों को मिलाता है। Security Information Management (SIM) लॉग्स के दीर्घकालीन संग्रहण और अभिलेखन की जिम्मेदारी निभाता है, जबकि Security Event Management (SEM) संभावित विसंगतियों या घटनाओं का पता लगाने के लिए डेटा का वास्तविक समय विश्लेषण करता है। यह द्वैध कार्य SIEM को तत्काल आवश्यकताओं के साथ-साथ विस्तार से विश्लेषण के लिए पूर्ण ट्रेसबिलिटी सुनिश्चित करने की अद्वितीय क्षमता प्रदान करता है।

इसके संचालन की कई प्रमुख चरण हैं:

- डेटा संग्रह : SIEM विभिन्न स्रोतों – सर्वर, एप्लिकेशन, नेटवर्क उपकरण, डिटेक्शन सिस्टम से आने वाले फ्लो को जुटाकर एक एकीकृत सत्य बिंदु बनाता है।

- सामान्यीकरण : यह विषम डेटा को मानकीकृत प्रारूप में परिवर्तित करता है, जिससे विभिन्न स्रोतों के संयुक्त विश्लेषण की संभावना होती है।

- समेकन : यह समान घटनाओं को समूहित करता है ताकि शोर को कम किया जा सके और महत्वपूर्ण घटनाओं पर ध्यान केंद्रित किया जा सके।

- अंतर-संबंध : विश्लेषण इंजन पूर्व निर्धारित या अनुकूलनीय नियमों के अनुसार घटनाओं को मिलाता है, जो अक्सर मानव दृष्टि से अदृश्य हमलों की पहचान करता है।

- अलर्ट का सृजन : पहचानी गई घटनाएं विश्लेषकों को आवश्यक संदर्भ के साथ योग्य सूचनाएं भेजती हैं ताकि त्वरित और उपयुक्त कार्रवाई हो सके।

उदाहरण के लिए, असामान्य कनेक्शनों की एक श्रृंखला के बाद महत्वपूर्ण फ़ाइलों में बदलाव एक हैकिंग का संकेत हो सकता है। SIEM इस पैटर्न की पहचान करता है, उसे रिपोर्ट करता है और घटना प्रतिक्रिया को सरल बनाता है।

| चरण | विवरण | लक्ष्य |

|---|---|---|

| संग्रह | विभिन्न स्रोतों से डेटा का समेकन | एक केंद्रीकृत रिपॉजिटरी बनाना ताकि समग्र दृश्य प्राप्त हो सके |

| सामान्यीकरण | लॉग को एकसार प्रारूपों में बदलना | सुसंगत और एकीकृत विश्लेषण की अनुमति देना |

| समेकन | इसी प्रकार की घटनाओं को समूहित कर शोर कम करना | प्रासंगिक खतरों पर ध्यान केंद्रित करना |

| अंतर-संबंध | नियमों के अनुसार घटनाओं का विश्लेषण और संयोजन | जटिल हमले के पैटर्न का पता लगाना |

| अलर्ट जनरेशन | संदर्भ के साथ योग्य घटनाओं की सूचना | त्वरित और उपयुक्त प्रतिक्रिया को सक्षम बनाना |

यह निरंतर प्रक्रिया, जिसमें अक्सर कृत्रिम बुद्धिमत्ता भी सम्मिलित होती है, निगरानी, नेटवर्क मॉनिटरिंग और घटना प्रबंधन के लिए SIEM को अनिवार्य बनाती है। इसकी विस्तृत क्षमताएं IT गतिविधि की व्यापक दृश्यता प्रदान करती हैं, जो प्रभावी रूप से खतरों की भविष्यवाणी और निराकरण के लिए एक आवश्यक शर्त है।

कंपनी में डेटा सुरक्षा के लिए SIEM के लाभ

SIEM समाधान में निवेश करना संगठनों के लिए एक वास्तविक प्रदर्शन चाल है। सबसे पहले, इसका प्राथमिक कार्य एक सक्रिय तरीके से खतरों का पता लगाना है, जिसके लिए सतत निगरानी और बुद्धिमत्तापूर्ण डेटा विश्लेषण का इस्तेमाल किया जाता है। यह तंत्र हस्तक्षेप की गति को काफी बढ़ाता है, जिससे किसी साइबर हमले के गंभीर नुकसान पहुँचाने की संभावना घट जाती है।

यहाँ SIEM के मुख्य फायदे हैं :

- पूर्ण दृश्यता : सभी फ्लो, उपयोगकर्ता गतिविधि से लेकर महत्वपूर्ण उपकरणों तक की व्यापक निगरानी, ताकि कोई कोना अनदेखा न रहे।

- पता लगाने और प्रतिक्रिया के समय में कमी : घटनाओं की तेज पहचान जिससे खतरे फैलने से पहले हस्तक्षेप किया जा सके।

- नियामक अनुपालन में सहायता : RGPD या PCI-DSS जैसे मानकों के अनुपालन को प्रमाणित करने के लिए स्वचालित रिपोर्ट उत्पन्न करना।

- बुद्धिमान प्राथमिकता निर्धारण : सतर्कताओं को उनकी गंभीरता के अनुसार क्रमबद्ध करना ताकि सुरक्षा टीमों के प्रयासों का सर्वोत्तम उपयोग हो सके।

- संचालनात्मक प्रभावशीलता में वृद्धि : एक केंद्रीकृत पर्यावरण घटना प्रतिक्रिया कार्रवाइयों का समन्वय और डॉक्यूमेंटेशन बेहतर बनाता है।

एक व्यावहारिक उदाहरण में, एक बड़ी बैंकिंग कंपनी ने SIEM के सहारे एक लक्षित छेड़छाड़ की पहचान की और उन्नत बचाव तकनीकों से उसे रोका। इस प्रारंभिक अलर्ट ने संवेदनशील डेटा के भारी रिसाव को मिनटों में टाल दिया।

| लाभ | प्रभाव | वास्तविक उदाहरण |

|---|---|---|

| पूर्ण दृश्यता | अंधेरे क्षेत्रों की कमी और व्यवहार की बेहतर समझ | उपयोगकर्ताओं और नेटवर्क उपकरणों की निरंतर निगरानी |

| त्वरित प्रतिक्रिया | खतरों के प्रति लगने वाले समय में कमी | समझौते से पहले एक लक्षित हमले को स्वचालित रूप से ब्लॉक करना |

| अनुपालन में सुविधा | कानूनी मानकों का पालन और सरल ऑडिट | स्वचालित RGPD और PCI-DSS रिपोर्टर्स का निर्माण |

| प्राथमिकता निर्धारण | गंभीर घटनाओं के लिए संसाधनों का अनुकूलन | गलत अलर्ट का छंटनी और प्राथमिकता से निपटना |

| कार्यकुशलता में वृद्धि | सुरक्षा टीमों के बीच सुगम समन्वय | पश्चात-घटना विश्लेषण के लिए केंद्रीकृत दस्तावेज़ीकरण |

पारित परंपरागत कार्यों के अलावा, नवीनतम SIEM समाधान अब उन्नत व्यवहार विश्लेषण और कृत्रिम बुद्धिमत्ता उपकरणों को सम्मिलित करते हैं। ये उदाहरण के लिए संदिग्ध आंतरिक व्यवहारों का पता लगाने की अनुमति देते हैं, जो महत्वपूर्ण है क्योंकि आंतरिक खतरें जोखिमों में बढ़ती हिस्सेदारी रखते हैं। इसलिए, SIEM न केवल भयंकर बाहरी हमलों के विरुद्ध रक्षा करता है, बल्कि संगठनों में उपयोगकर्ताओं और विशेषाधिकारों की सूक्ष्म निगरानी भी करता है।

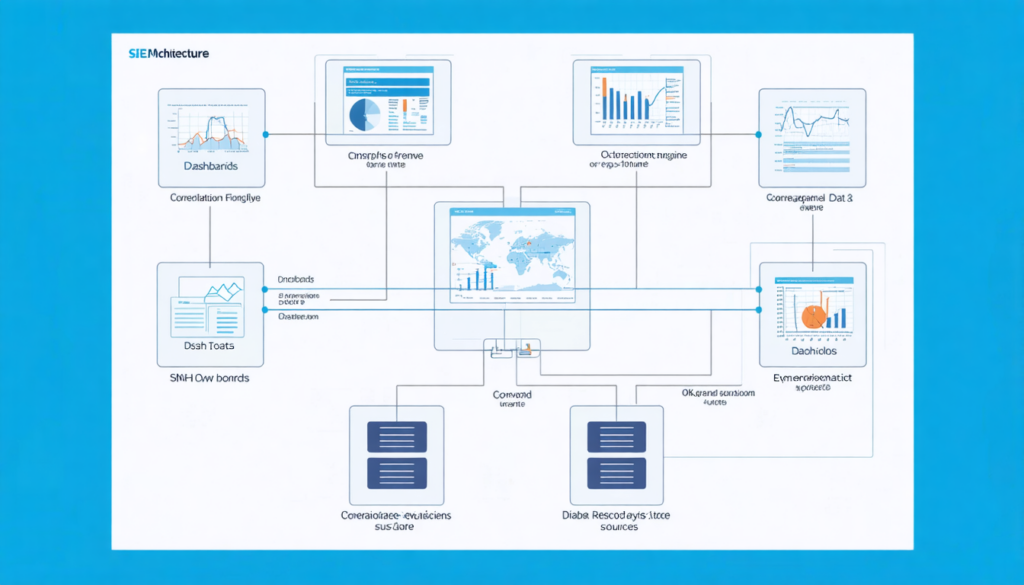

SIEM संरचना: विश्वसनीय और विकसित होती साइबर सुरक्षा के लिए प्रमुख घटक

SIEM सिस्टम की मजबूती इसकी संरचना की गुणवत्ता पर निर्भर करती है। यह कई आवश्यक घटकों पर आधारित है, जो एक साथ मिलकर उत्तम सुरक्षा सुनिश्चित करते हैं:

- विविध डेटा स्रोत : फ़ायरवॉल, एंटीवायरस, घुसपैठ संरक्षण प्रणाली, एंडपॉइंट, व्यावसायिक एप्लिकेशन, और क्लाउड प्लेटफ़ॉर्म महत्वपूर्ण जानकारी प्रदान करते हैं।

- अंतर-संबंध इंजन : सिस्टम का मस्तिष्क, जो जटिल नियमों और एल्गोरिदम को लागू कर गहन ईवेंट विश्लेषण करता है और उन्नत हमलों का पता लगाता है।

- डैशबोर्ड और रिपोर्टिंग : दृश्य इंटरफेस जो सुरक्षा टीमों को अलर्ट दिखाने, रुझानों को समझने और नियम सम्मत या गतिविधि रिपोर्ट बनाने की सुविधा देते हैं।

- स्वचालन और AI : मशीन लर्निंग तकनीकों को जोड़कर झूठे अलर्ट घटाना, डिटेक्शन सुधारना और SOAR के माध्यम से कुछ प्रतिक्रियाओं को स्वतः करना।

- सुरक्षित संग्रहण और अभिलेखन : लंबे समय तक लॉग का सुरक्षित संग्रहण, जो फॉरेंसिक जांचों के लिए उपलब्ध हो।

मजबूत संरचना न केवल प्रदर्शन सुनिश्चित करता है, बल्कि नई खतरों और नियमों के साथ समन्वयपूर्ण विकास भी करता है। कंपनियों को ऐसे मॉड्यूलर और लचीले समाधान चुनने चाहिए जो नई डेटा स्रोतों को जोड़ने और हाइब्रिड एवं मल्टीक्लाउड पर्यावरण की विशिष्टताओं के अनुसार अनुकूलित हो सकें।

| घटक | कार्य | साइबर सुरक्षा में योगदान |

|---|---|---|

| डेटा स्रोत | विविध जानकारी का संग्रह | गतिविधि का पूर्ण प्रतिनिधित्व |

| अंतर-संबंध इंजन | घटनाओं का गहरा विश्लेषण | जटिल हमलों का पता लगाना |

| डैशबोर्ड और रिपोर्टिंग | डेटा की दृश्यता और सारांश | निर्णय सहायता और अनुपालन |

| स्वचालन और AI | डिटेक्शन और प्रतिक्रियाओं का अनुकूलन | सतर्कता थकान में कमी |

| संग्रहण सुरक्षा | लॉग और इतिहास का अभिलेखन | हमले के बाद फॉरेंसिक विश्लेषण |

इन सभी तत्वों को सम्मिलित करके, SIEM न केवल वर्तमान खतरों का पता लगाने में कुशल होता है, बल्कि भविष्य की डेटा सुरक्षा और बुनियादी ढाँचों की सुरक्षा के लिए भी आधार तैयार करता है।

SIEM का व्यावहारिक उपयोग: साइबर सुरक्षा के वर्तमान मुद्दों के लिए केस स्टडी और समाधान

एक निरंतर बदलते डिजिटल युग में, कंपनियां अधिक परिष्कृत खतरों जैसे उन्नत लगातार हमले (APT) और आंतरिक खतरों का सामना करती हैं। SIEM ऐसे जोखिमों की पहचान करने और सिक्योरिटी ऑपरेशनल सेंटर (SOC) टीमों की रक्षा रणनीति को समर्थन देने के लिए एक महत्वपूर्ण उपकरण के रूप में कार्य करता है।

कुछ व्यावहारिक उपयोग के उदाहरणः

- उन्नत लगातार हमलों (APT) की निगरानी : दीर्घकालिक असामान्य व्यवहारों का पता लगाना, जो पारंपरिक सिस्टम के लिए अक्सर अदृश्य होते हैं।

- आंतरिक खतरों का पता लगाना : कर्मचारियों द्वारा किए गए असामान्य पहुंच या संदेहास्पद बड़े पैमाने पर डेटा ट्रांसफर की पहचान।

- क्लाउड और हाइब्रिड वातावरण की सुरक्षा : AWS या Azure जैसी प्लेटफ़ॉर्म से आने वाले लॉग्स का एकीकृत प्रबंधन।

- SOC विश्लेषकों के लिए परिचालन समर्थन : अलर्ट का छंटनी और प्राथमिकता निर्धारण, घटनाओं के विश्लेषण के लिए पूर्ण इतिहास प्रदान करना।

एक वास्तविक मामले में, एक अंतरराष्ट्रीय वितरण कंपनी ने अपने SIEM का उपयोग कर एक चुपके से किए गए प्रवेश को पकड़ा, जो उपयोगकर्ता पहुँच विशेषाधिकारों में छेड़छाड़ करने का प्रयास कर रहा था। व्यवहार विश्लेषण ने असामान्यता को उजागर किया और खतरे को तेजी से नकार दिया, जिससे एक प्रमुख समझौते से बचा जा सका।

| उपयोग मामला | मुकाबला किया गया चुनौती | SIEM द्वारा प्रदान किया गया लाभ |

|---|---|---|

| APT | दीर्घकालिक छिपा हुआ खतरा | व्यवहार विश्लेषण जो सूक्ष्म विसंगतियों को पकड़ता है |

| आंतरिक खतरें | डेटा रिसाव का उच्च जोखिम | संवेदनशील फ़ाइलों की पहुंच और ट्रांसफर की निगरानी |

| क्लाउड वातावरण | प्रवेश बिंदुओं की वृद्धि | क्लाउड लॉग का केंद्रीकृत प्रबंधन और एकीकृत दृश्य |

| SOC समर्थन | साइबर सुरक्षा विशेषज्ञों की कमी | अलर्ट प्राथमिकता निर्धारण और प्रभावी फॉरेंसिक विश्लेषण |

इन सभी अनुप्रयोगों की विविधता SIEM की लचीलेपन को दर्शाती है, जो क्षेत्रीय विशेषताओं और आधुनिक बुनियादी ढाँचों की तकनीकी जटिलताओं के अनुसार अनुकूलित हो सकता है। यह एक समग्र सूचना सुरक्षा रणनीति का स्तंभ बन जाता है, जो निरंतर, बुद्धिमान और संदर्भित निगरानी के माध्यम से घटना प्रतिक्रिया का समर्थन करता है।