In einer Zeit, in der Cyberangriffe immer raffinierter werden, wird der Schutz von Informationssystemen für Organisationen zur obersten Priorität. In diesem Kontext erweist sich SIEM – Security Information and Event Management – als zentrale Lösung, die massive Datensammlungen, tiefgehende Analysen und schnelle Reaktionen auf Vorfälle integriert. Diese Technologie, die das Sicherheitsinformationsmanagement und die Echtzeitüberwachung von Ereignissen kombiniert, übertrifft traditionelle Methoden, um eine proaktive und zielgerichtete Verteidigung zu bieten. Die wichtigste Herausforderung liegt in ihrer Fähigkeit, eine enorme Menge an Logs in relevante und verwertbare Informationen umzuwandeln, wodurch Sicherheitsteams effektiv Cyberbedrohungen vorbeugen und entgegenwirken können.

Der SIEM-Markt erreicht inzwischen mehrere Milliarden Dollar, getrieben von der wachsenden Nachfrage von Unternehmen, die ihre IT-Sicherheit verstärken möchten. Führende Anbieter wie Splunk, IBM QRadar oder Microsoft Sentinel dominieren diesen sich ständig weiterentwickelnden Sektor. Ihr gemeinsames Ziel ist es, vollständige Transparenz über das Netzwerk zu bieten, Angriffe schnell zu erkennen und Vorfälle optimal zu verwalten, um jede Kompromittierung zu vermeiden. In dieser Welt, in der jede Dateninformation strategische Bedeutung hat, erweist sich SIEM als weit mehr als ein einfacher Log-Sammler: Es ist ein echtes zentrales Gehirn im Herzen der modernen Cybersicherheit.

- 1 Verstehen der SIEM-Technologie: Grundlagen und Funktionsweise für erhöhte IT-Sicherheit

- 2 Die Vorteile von SIEM zum Schutz von Unternehmensdaten

- 3 SIEM-Architektur: Schlüsselkomponenten für eine zuverlässige und skalierbare Cybersicherheit

- 4 Konkrete Nutzung von SIEM: Anwendungsfälle und Lösungen für aktuelle Herausforderungen der Cybersicherheit

Verstehen der SIEM-Technologie: Grundlagen und Funktionsweise für erhöhte IT-Sicherheit

SIEM, oder Sicherheitsinformations- und Ereignismanagement, ist eine Lösung, die zwei historisch getrennte Ansätze vereint. Security Information Management (SIM) sorgt für die langfristige Sammlung und Archivierung von Aktivitätsprotokollen, während Security Event Management (SEM) die Daten in Echtzeit analysiert, um potenzielle Anomalien oder Vorfälle zu erkennen. Diese doppelte Funktion verleiht SIEM die einzigartige Fähigkeit, sowohl unmittelbare Bedürfnisse zu erfüllen als auch eine vollständige Nachvollziehbarkeit für tiefgehende Analysen zu gewährleisten.

Seine Funktionsweise basiert auf mehreren wichtigen Schritten:

- Datensammlung : SIEM aggregiert und zentralisiert Streams aus verschiedenen Quellen – Server, Anwendungen, Netzwerkausrüstung, Erkennungssysteme – um einen einzigen Wahrheitsanker zu schaffen.

- Normalisierung : Es wandelt heterogene Daten in ein standardisiertes Format um, wodurch eine gemeinsame Analyse trotz Diversität der Quellen möglich wird.

- Aggregation : Es fasst ähnliche Ereignisse zusammen, um Störgeräusche zu verringern und die Aufmerksamkeit auf bedeutende Vorfälle zu lenken.

- Korrelation : Die Analyse-Engine kreuzt Ereignisse, um verdächtige Muster anhand vordefinierter oder adaptiver Regeln zu identifizieren, wodurch Angriffe aufgedeckt werden, die für das menschliche Auge oft unsichtbar bleiben.

- Generierung von Alarmen : Erkannte Vorfälle lösen qualifizierte Benachrichtigungen an Analysten aus, begleitet vom notwendigen Kontext für eine schnelle und relevante Intervention.

Zum Beispiel kann eine ungewöhnliche Abfolge abnormaler Verbindungen, gefolgt von einer Änderung kritischer Dateien, auf einen Hack hinweisen. SIEM erkennt dieses Muster, meldet es und erleichtert die Reaktion auf Vorfälle.

| Schritt | Beschreibung | Ziel |

|---|---|---|

| Sammlung | Aggregation von Daten aus mehreren Quellen | Ein zentrales Repository für eine globale Sicht schaffen |

| Normalisierung | Umwandlung von Logs in einheitliche Formate | Ermöglichen einer harmonisierten und kohärenten Analyse |

| Aggregation | Gruppierung ähnlicher Ereignisse zur Geräuschreduzierung | Fokussierung auf relevante Bedrohungen |

| Korrelation | Analyse und Kreuzprüfung der Ereignisse anhand von Regeln | Erkennung komplexer Angriffsmuster |

| Generierung von Alarmen | Benachrichtigung qualifizierter Vorfälle mit Kontext | Ermöglichung einer schnellen und angemessenen Reaktion |

Dieser kontinuierliche Prozess, dem oft künstliche Intelligenz hinzugefügt wird, macht SIEM unverzichtbar für Überwachung, Netzwerk-Monitoring und Vorfallmanagement in dynamischen Umgebungen. Seine erweiterten Fähigkeiten bieten eine umfassende Transparenz über IT-Aktivitäten, eine unverzichtbare Voraussetzung, um Bedrohungen effektiv vorherzusehen und zu neutralisieren.

Die Vorteile von SIEM zum Schutz von Unternehmensdaten

In eine SIEM-Lösung zu investieren stellt für Organisationen einen echten Leistungshebel dar. Zunächst optimiert sie die Bedrohungserkennung proaktiv durch kontinuierliche Überwachung und intelligente Datenanalyse. Dieser Mechanismus erhöht die Reaktionsgeschwindigkeit erheblich und verringert so die Wahrscheinlichkeit, dass eine Cyberattacke irreparable Schäden verursacht.

Hier sind die Hauptvorteile eines SIEM:

- Vollständige Sichtbarkeit : Umfassende Überwachung der Datenströme von Benutzeraktivitäten bis hin zu kritischen Geräten, sodass kein blinder Fleck bleibt.

- Reduzierung der Erkennungs- und Reaktionszeit : Schnelle Identifikation von Vorfällen, die ein Eingreifen ermöglichen, bevor sich die Bedrohung ausbreitet.

- Erleichterte Einhaltung von Vorschriften : Automatisierte Report-Erstellung zum Nachweis der Einhaltung von Standards wie DSGVO oder PCI-DSS.

- Intelligente Priorisierung : Einstufung der Alarme nach Schweregrad zur Optimierung der Sicherheitsressourcen.

- Steigerung der operativen Effizienz : Eine zentrale Umgebung hilft, Reaktionsmaßnahmen zu koordinieren und zu dokumentieren.

Im konkreten Fall konnte ein großes Unternehmen im Bankensektor dank des SIEM-Korrelationsmotors eine gezielte Infiltration mit fortgeschrittenen Verschleierungstechniken erkennen und blockieren. Diese frühzeitige Warnung verhinderte innerhalb von Minuten eine massive Datenexfiltration sensibler Informationen.

| Vorteil | Auswirkung | Konkretes Beispiel |

|---|---|---|

| Vollständige Sichtbarkeit | Reduzierung von Schattenzonen und besseres Verständnis von Verhaltensweisen | Ständige Überwachung von Benutzern und Netzwerkgeräten |

| Schnelle Reaktion | Verringerung der Bedrohungsexpositionszeit | Automatische Blockade eines gezielten Angriffs vor Kompromittierung |

| Erleichterte Compliance | Einhaltung gesetzlicher Vorgaben und einfacher Audit | Automatisierte Erstellung von DSGVO- und PCI-DSS-Berichten |

| Priorisierung | Optimierung der menschlichen Ressourcen für kritische Vorfälle | Filterung von Fehlalarmen und priorisierte Behandlung |

| Erhöhte Effizienz | Reibungslose Koordination der Sicherheitsteams | Zentrale Dokumentation für nachfolgende Analysen |

Über traditionelle Funktionen hinaus integrieren die neuesten SIEM-Lösungen fortschrittliche Verhaltensanalysen und künstliche Intelligenz. Diese ermöglichen beispielsweise die Erkennung verdächtiger interner Verhaltensweisen, ein entscheidendes Thema angesichts der zunehmenden Bedeutung interner Bedrohungen. Somit trägt SIEM nicht nur zur externen Abwehr massiver Angriffe bei, sondern auch zur feinen Überwachung von Nutzern und Berechtigungen innerhalb von Organisationen.

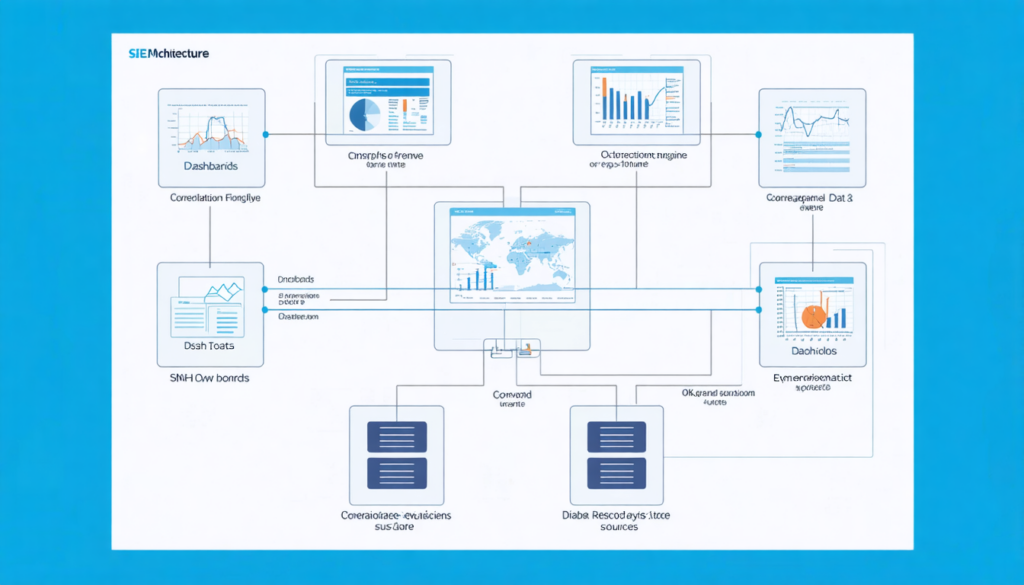

SIEM-Architektur: Schlüsselkomponenten für eine zuverlässige und skalierbare Cybersicherheit

Die Robustheit eines SIEM-Systems beruht auf der Qualität seiner Architektur. Diese basiert auf mehreren wesentlichen Komponenten, die koordiniert zusammenarbeiten, um optimale Sicherheit zu gewährleisten:

- Vielfältige Datenquellen : Firewalls, Antivirenprogramme, Intrusion-Detection-Systeme, Endpunkte, Geschäftsanwendungen und Cloud-Plattformen liefern einen unverzichtbaren Informationsreichtum.

- Korrelations-Engine : Das eigentliche Gehirn des Systems, das komplexe Regeln und Algorithmen anwendet, um Ereignisse tiefgehend zu analysieren und ausgeklügelte Angriffe zu erkennen.

- Dashboards und Reporting : Visuelle Schnittstellen, die Sicherheitsteams erlauben, Alarme zu sehen, Trends zu beobachten und gesetzliche oder betriebliche Berichte zu erstellen.

- Automatisierung und KI : Die Integration von Machine Learning-Technologien reduziert Fehlalarme, verfeinert Erkennungen und automatisiert bestimmte Reaktionen mittels SOAR-Mechanismen.

- Sichere Historie und Speicherung : Aufbewahrung der Logs über lange Zeiträume, sicher und zugänglich für forensische Untersuchungen.

Eine robuste Architektur garantiert nicht nur Leistung, sondern auch eine harmonische Weiterentwicklung angesichts neuer Bedrohungen und regulatorischer Anforderungen. Unternehmen sollten daher modulare und flexible Lösungen bevorzugen, die neue Datenquellen integrieren und sich an die Besonderheiten hybrider und Multi-Cloud-Umgebungen anpassen können.

| Komponente | Funktion | Beitrag zur Cybersicherheit |

|---|---|---|

| Datenquellen | Erfassung heterogener Informationen | Vollständige Darstellung der Aktivitäten |

| Korrelations-Engine | Tiefgehende Ereignis-Analyse | Erkennung komplexer Angriffe |

| Dashboards und Reporting | Visualisierung und Datenzusammenfassung | Unterstützung bei Entscheidungen und Compliance |

| Automatisierung und KI | Optimierung von Erkennung und Reaktion | Reduzierung der Alarmmüdigkeit |

| Sichere Speicherung | Archivierung von Logs und Historien | Forensische Nachuntersuchungen nach Angriffen |

Durch das Einbeziehen all dieser Elemente leistet ein SIEM nicht nur bei der Erkennung aktueller Bedrohungen hervorragende Dienste, sondern bereitet auch den Weg für zukünftige Herausforderungen im Bereich des Datenschutzes und der Sicherung von Infrastrukturen.

Konkrete Nutzung von SIEM: Anwendungsfälle und Lösungen für aktuelle Herausforderungen der Cybersicherheit

In einer sich ständig wandelnden digitalen Welt sehen sich Unternehmen mit immer raffinierteren Bedrohungen wie Advanced Persistent Threats (APT) oder Insider-Bedrohungen konfrontiert. SIEM fungiert hier als Schlüsselwerkzeug zur Identifikation dieser Risiken und unterstützt die Verteidigungsstrategie der Teams im Security Operations Center (SOC).

Einige praktische Anwendungsbeispiele:

- Überwachung fortgeschrittener persistenter Bedrohungen (APT) : Erkennung langfristiger anomaler Verhaltensweisen, die klassischen Systemen oft verborgen bleiben.

- Erkennung interner Bedrohungen : Identifikation abnormaler Zugriffe oder massiver verdächtiger Datenübertragungen durch böswillige oder nachlässige Mitarbeiter.

- Schutz von Cloud- und hybriden Umgebungen : Zentralisierung der Logs von Plattformen wie AWS oder Azure für eine einheitliche Überwachung.

- Operative Unterstützung der SOC-Analysten : Sortierung und Priorisierung von Alarmen, Bereitstellung einer vollständigen Historie zur Analyse von Vorfällen und Vorbereitung gezielter Maßnahmen.

Ein reales Beispiel illustriert die Effektivität dieser Technologie: Ein internationaler Handelskonzern entdeckte dank seines SIEM eine verdeckte Infiltration, die versuchte, Benutzerzugriffsrechte zu manipulieren. Die Verhaltensanalyse deckte die Anomalie auf und ermöglichte eine schnelle Blockade der Bedrohung, wodurch eine schwerwiegende Kompromittierung vermieden wurde.

| Anwendungsfall | Herausforderung | Vorteile durch SIEM |

|---|---|---|

| APT | Längerfristig getarnte Bedrohung | Verhaltensanalyse erkennt subtile Anomalien |

| Interne Bedrohungen | Hohes Risiko von Datenlecks | Überwachung von Zugriffen und sensiblen Dateiübertragungen |

| Cloud-Umgebungen | Zunehmende Zugangspunkte | Zentralisierung von Cloud-Logs für einheitliche Sicht |

| SOC-Unterstützung | Fachkräftemangel in der Cybersicherheit | Priorisierung von Alarmen und effektive forensische Analysen |

Die Vielfalt dieser Anwendungen unterstreicht die Flexibilität von SIEM, das sich an branchenspezifische Besonderheiten und die technischen Komplexitäten moderner Infrastrukturen anpassen kann. Es wird so zu einer Säule der umfassenden IT-Sicherheitsstrategie, die die Vorfallreaktion durch kontinuierliche, intelligente und kontextbezogene Überwachung unterstützt.