À l’heure où les cyberattaques redoublent d’ingéniosité, la protection des systèmes d’information devient une priorité absolue pour les organisations. Dans ce contexte, le SIEM – Security Information and Event Management – s’impose comme une solution centrale, intégrant collecte massive de données, analyse approfondie et réaction rapide face aux incidents. Cette technologie, qui combine la gestion des informations de sécurité et la supervision en temps réel des événements, transcende les méthodes traditionnelles pour offrir une défense proactive et ciblée. L’enjeu majeur réside dans sa capacité à transformer une masse considérable de logs en renseignements pertinents et exploitables, permettant ainsi aux équipes de sécurité de prévenir et contrer efficacement les cybermenaces.

Le marché du SIEM atteint désormais plusieurs milliards de dollars, portée par une demande croissante des entreprises soucieuses de renforcer leur sécurité informatique. Des leaders comme Splunk, IBM QRadar ou Microsoft Sentinel dominent ce secteur en perpétuelle innovation. Leur objectif commun est d’offrir une visibilité complète sur le réseau, une détection rapide des attaques et une gestion optimale des incidents pour éviter toute compromission. Dans cet univers où chaque donnée tient une place stratégique, le SIEM se révèle être beaucoup plus qu’un simple collecteur de logs : c’est un véritable cerveau central, au cœur de la cybersécurité moderne.

- 1 Comprendre la technologie SIEM : Fondements et fonctionnement pour une sécurité informatique accrue

- 2 Les bénéfices du SIEM pour la protection des données en entreprise

- 3 Architecture SIEM : composants clés pour une cybersécurité fiable et évolutive

- 4 Usage concret du SIEM : cas d’emplois et solutions adaptées aux enjeux actuels de la cybersécurité

Comprendre la technologie SIEM : Fondements et fonctionnement pour une sécurité informatique accrue

Le SIEM, ou gestion des informations et des événements de sécurité, est une solution qui fusionne deux approches historiquement séparées. Le Security Information Management (SIM) assure la collecte et l’archivage des journaux d’activité sur le long terme, tandis que le Security Event Management (SEM) analyse en temps réel les données pour détecter les anomalies ou incidents potentiels. Cette double fonction confère au SIEM une capacité unique à répondre aux besoins immédiats tout en garantissant une traçabilité complète pour des analyses approfondies.

Son fonctionnement repose sur plusieurs étapes clés :

- Collecte des données : Le SIEM agrége et centralise des flux provenant de diverses sources – serveurs, applications, équipements réseau, systèmes de détection – pour créer un point unique de vérité.

- Normalisation : Il transforme les données hétérogènes en un format standardisé, rendant possible leur analyse conjointe malgré la diversité des sources.

- Agrégation : Il regroupe les événements similaires pour limiter le bruit et focaliser l’attention sur les incidents significatifs.

- Corrélation : Le moteur d’analyse croise les événements pour identifier des schémas suspects selon des règles prédéfinies ou adaptatives, révélant des attaques souvent invisibles à un œil humain.

- Génération d’alertes : Les incidents détectés déclenchent des notifications qualifiées à destination des analystes, accompagnées du contexte nécessaire pour une intervention rapide et pertinente.

Par exemple, une succession inhabituelle de connexions anormales suivie d’une modification de fichiers critiques peut correspondre à un piratage. Le SIEM identifie ce schéma, le signale et facilite la réponse aux incidents.

| Étape | Description | Objectif |

|---|---|---|

| Collecte | Agrégation de données provenant de sources multiples | Créer un référentiel centralisé pour une vue globale |

| Normalisation | Conversion des logs en formats uniformisés | Permettre une analyse harmonisée et cohérente |

| Agrégation | Regroupement d’événements similaires pour réduire le bruit | Focaliser sur les menaces pertinentes |

| Corrélation | Analyse et croisement des événements selon des règles | Détecter des schémas d’attaque complexes |

| Génération d’alertes | Notification des incidents qualifiés avec contexte | Permettre une réponse rapide et adaptée |

Ce processus continu, auquel s’ajoute souvent de l’intelligence artificielle, rend le SIEM indispensable pour la surveillance, le monitoring réseau et la gestion des incidents dans un environnement dynamique. Ses capacités étendues offrent une visibilité exhaustive sur l’activité informatique, condition sine qua non pour anticiper et neutraliser efficacement les menaces.

Les bénéfices du SIEM pour la protection des données en entreprise

Investir dans une solution SIEM représente un réel levier de performance pour les organisations. D’abord, son rôle premier est d’optimiser la détection des menaces de manière proactive, grâce à une surveillance continue et une analyse intelligente des données. Ce mécanisme accroît significativement la rapidité d’intervention, réduisant ainsi les chances qu’une cyberattaque ne cause des dommages irréversibles.

Voici les avantages majeurs d’un SIEM :

- Visibilité complète : Surveillance intégrale des flux, de l’activité des utilisateurs jusqu’aux équipements critiques, permettant de ne laisser aucun angle mort.

- Réduction du temps de détection et de réponse : Identification rapide des incidents permettant d’intervenir avant que la menace ne se propage.

- Conformité réglementaire facilitée : Production automatisée de rapports pour démontrer le respect des normes telles que RGPD ou PCI-DSS.

- Priorisation intelligente : Hiérarchisation des alertes selon leur gravité afin d’optimiser les efforts des équipes de sécurité.

- Augmentation de l’efficacité opérationnelle : Un environnement centralisé aide à coordonner et documenter les actions de réponse aux incidents.

Dans un cas concret, une grande entreprise du secteur bancaire a pu détecter et bloquer une intrusion ciblée utilisant des techniques avancées d’évasion grâce au moteur de corrélation SIEM. Cette alerte précoce a évité une fuite massive de données sensibles en quelques minutes seulement.

| Avantage | Impact | Exemple concret |

|---|---|---|

| Visibilité complète | Réduction des zones d’ombre et meilleure connaissance des comportements | Monitoring constant des utilisateurs et équipements réseaux |

| Réponse rapide | Diminution du temps d’exposition aux menaces | Blocage automatique d’une attaque ciblée avant compromission |

| Conformité facilitée | Respect des normes légales et audit simplifié | Génération de rapports RGPD et PCI-DSS automatisés |

| Priorisation | Optimisation des ressources humaines pour incidents critiques | Filtrage des fausses alertes et traitement prioritaire |

| Efficacité accrue | Coordination fluide des équipes de sécurité | Documentation centralisée pour analyses post-incidents |

Au-delà de ses fonctions traditionnelles, les dernières solutions SIEM intègrent désormais des outils avancés d’analyse comportementale et d’intelligence artificielle. Ceux-ci permettent par exemple de détecter les comportements internes suspects, un enjeu crucial à l’heure où les menaces internes représentent une part croissante des risques. Ainsi, le SIEM participe non seulement à la défense externe contre des attaques massives, mais aussi à la surveillance fine des utilisateurs et privilèges au sein des organisations.

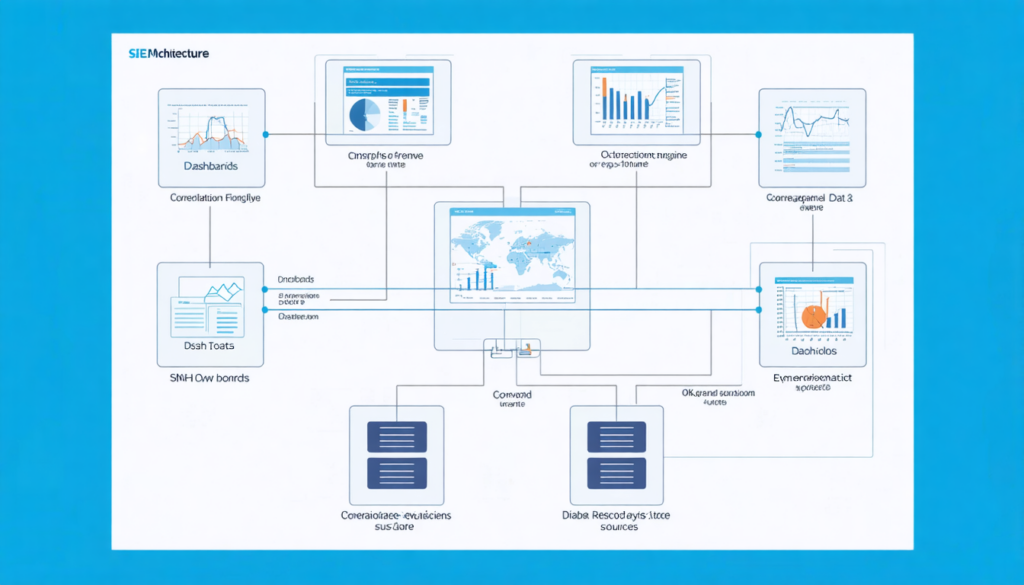

Architecture SIEM : composants clés pour une cybersécurité fiable et évolutive

La robustesse d’un système SIEM repose sur la qualité de son architecture. Cette dernière s’appuie sur plusieurs composants essentiels, qui collaborent de manière coordonnée pour assurer une sécurité optimale :

- Sources de données diversifiées : pare-feux, antivirus, systèmes de détection d’intrusion, points terminaux (endpoints), applications métiers et plateformes cloud fournissent une richesse d’informations indispensable.

- Moteur de corrélation : véritable cerveau du système, il applique des règles et algorithmes complexes pour analyser en profondeur les événements et détecter les attaques sophistiquées.

- Tableaux de bord et reporting : interfaces visuelles qui permettent aux équipes de sécurité de visualiser les alertes, d’observer les tendances et de générer des rapports réglementaires ou d’activité.

- Automatisation et IA : l’intégration des technologies de machine learning permet de réduire les faux positifs, d’affiner les détections et d’automatiser certaines réponses via des mécanismes SOAR.

- Historique et stockage sécurisé : conservation des logs sur des périodes longues, sécurisée et accessible pour des investigations forensiques.

Une architecture robuste garantit non seulement la performance, mais aussi une évolution harmonieuse avec les nouvelles menaces et les exigences réglementaires. Les entreprises doivent ainsi privilégier des solutions modulaires et flexibles, capables d’intégrer de nouvelles sources de données et de s’adapter aux spécificités de leurs environnements hybrides et multicloud.

| Composant | Fonction | Apport à la cybersécurité |

|---|---|---|

| Sources de données | Collecte d’informations hétérogènes | Représentation complète de l’activité |

| Moteur de corrélation | Analyse approfondie des événements | Détection des attaques complexes |

| Tableaux de bord et reporting | Visualisation et synthèse des données | Aide à la prise de décision et conformité |

| Automatisation et IA | Optimisation des détections et réponses | Réduction de la fatigue d’alerte |

| Stockage sécurisé | Archivage des logs et historiques | Exploration forensique post-attacks |

En impliquant tous ces éléments, un SIEM performe non seulement dans la détection des menaces actuelles mais prépare également le terrain pour les défis futurs en matière de protection des données et sécurisation des infrastructures.

Usage concret du SIEM : cas d’emplois et solutions adaptées aux enjeux actuels de la cybersécurité

Dans un monde numérique en constante mutation, les entreprises font face à des menaces de plus en plus sophistiquées comme les attaques persistantes avancées (APT) ou les menaces internes. Le SIEM intervient alors comme un outil clé pour identifier ces risques et soutenir la stratégie de défense des équipes du centre opérationnel de sécurité (SOC).

Quelques exemples d’utilisations pratiques :

- Surveillance des attaques avancées permanentes (APT) : Détecter les comportements anormaux sur le long terme, souvent invisibles aux systèmes classiques.

- Détection des menaces internes : Identification des accès anormaux ou des transferts massifs de données suspectes réalisés par des employés malintentionnés ou négligents.

- Protection des environnements cloud et hybrides : Centralisation des logs issus de plateformes telles que AWS ou Azure pour une supervision unifiée.

- Soutien opérationnel aux analystes SOC : Tri et priorisation des alertes, offre d’un historique complet pour analyser les incidents et préparer des actions ciblées.

Un cas réel illustre l’efficacité de cette technologie : une société de distribution internationale a détecté grâce à son SIEM une intrusion furtive tentant de manipuler les privilèges d’accès utilisateur. L’analyse comportementale a révélé l’anomalie et permis de bloquer rapidement la menace, évitant ainsi une compromission majeure.

| Cas d’utilisation | Défi rencontré | Bénéfices apportés par le SIEM |

|---|---|---|

| APT | Menace camouflée sur le long terme | Analyse comportementale détectant les anomalies subtiles |

| Menaces internes | Risque élevé de fuite de données | Surveillance des accès et transferts de fichiers sensibles |

| Environnements Cloud | Multiplication des points d’entrée | Centralisation des logs cloud pour une vision unifiée |

| Soutien SOC | Pénurie d’experts en cybersécurité | Hiérarchisation des alertes et analyses forensiques efficaces |

La diversité de ces applications souligne la flexibilité du SIEM, capable de s’adapter aux spécificités sectorielles et aux complexités techniques des infrastructures modernes. Il devient ainsi un pilier dans la stratégie globale de sécurité informatique, soutenant la réponse aux incidents par une surveillance continue, intelligente et contextualisée.